ISO/IEC 27001:2022への改訂―対応のためのポイントを解説

情報セキュリティマネジメントシステム (ISMS) の国際規格ISO/IEC 27001の最新版が2022年10月に改訂されました(ISO/IEC 27001:2022)。本稿では、改訂の背景や内容、事業者が対応するべきポイントなどについて説明します。

目次

1. サイバーセキュリティの概念、概要の理解とISO/IEC 27001:2022改訂の背景

ISMSを運用するにあたって、以下の用語の意味や違いを理解しておく必要があります。「サイバー攻撃」「サイバーセキュリティインシデント対応」「サイバー脅威」については、今回の改訂で追加されたものです。

- サイバー空間:主にコンピューターやネットワークによって構築された仮想的な空間

- サイバーセキュリティ:人々、社会、組織及び国々をサイバーリスクから守ること(ISO/IEC TS 27100)

- 情報セキュリティ:情報の機密性、完全性及び可用性を維持すること(ISO/IEC 27000)

- サイバー攻撃:高度、巧妙、標的型メール攻撃、ランサムウェア、EMOTET、水飲み場攻撃、BEC(ビジネスメール詐欺)、アイコン詐欺など

- サイバーセキュリティインシデント対応:早期発見、早期対応、CSIRT体制

- サイバー脅威:国家が関与、攻撃者優位(攻撃と防御は非対称)、新種・未知のマルウェア、感染したことが わからない、他

また、サイバーセキュリティへの対応として、管理策が充実(脅威インテリジェンス、監視活動、マルウェアに対する保護、技術脆弱性管理、ネットワーク分離等)されました。サイバー攻撃は、事業の継続性に大きな影響を与えます。たとえば、病院がランサムウェアに感染し、カルテが暗号化されてしまった事案がありました。事業の根幹を揺るがしかねない事態となりますので、経営層の関与がこれまで以上に重要となっています。

これまではファイアウォールなどを使った境界型の防御を行ってきましたが、それでは不十分であるとし、識別、検知、対応、復旧等のサイバーセキュリティフレームワークによる概念が反映されています。

ISO/IEC 27001:2013から9年ぶりとなった2022版の改訂には大きく3つの理由があります。1つ目は、サイバー攻撃の高度・巧妙化です。新しいセキュリティリスクが発生していますので、ISO規格も管理策を見直しました。2つ目は新たな技術の進歩・普及と社会情勢の変化です。スマートフォン、5G、IoTデバイスの利用やデジタル活用が進むにつれ、セキュリティリスクも高まっています。3つ目は、組織のIT資産の分散です。従来は自社で情報システムを運用・管理 する概念、オンプレミス環境が中心でしたが、クラウドサービスが急激に進み、新たな基準 (外部サービスの活用)が必要となっているのです。

2. ISO/IEC 27001:2022改訂のポイント〜タイトル・本文

改定のポイントをみていきましょう。まず、タイトルが「Information security, cybersecurity and privacy protection - Information security management systems – Requirements(情報セキュリティ、サイバーセキュリティ、及びプライバシー保護―情報セキュリティマネジメントシステム―要求事項)」となっており、「サイバーセキュリティ」「プライバシー保護」が追加されています。

本文では一部新規追加や箇条の細分化、順序の入れ替えなどの軽微な変更がありました。「6.2 情報セキュリティ目的及びそれを達成するための計画策定」では、「情報セキュリティ目的達成させる為、立案した計画の実施状況を監視する」「文書化した情報として利用可能な状態にする」が追加されました。誰が何をいくらかけていつまでにやるのか、対策計画を承認するのは誰かなどを記録して、プロセス管理を徹底することが必要とされています。

「6.3 変更の計画策定」は新設された要求事項で、ISMSの変更の必要があると決定した時、変更にあたってネガティブになる要素を発生させない計画が求められています。計画を策定したら、その運用状況をチェックする「8.1 運用の計画及び管理」も要求されています。ここでは、プロセス管理(計画、実施、評価、改善など)の基準やルールの設定などが追加されています。

なお、「7.4 コミュニケーション」においては、従来の「コミュニケーションの実施者」「コミュニケーションの実施プロセス」が「どのような手段で実施するのか」に統合されています。

「9.3.2 マネジメントレ ビューへのインプット」では、利害関係者のニーズや期待の変化を考慮する必要が記されています。利害関係者とは、例えば、顧客、従業員、株主、国や自治体、監督官庁、警察署などで、次のようなニーズ・期待が挙げられます。

- 顧客(個人・法人):預けた情報が目的外利用されたり、外部流出して情報漏洩などの被害にあったりしないよう、 安全な管理を実施する。機密情報保持契約や契約書に記載されている遵守事項の励行

- 従業員:サイバー攻撃などによる情報の漏洩や改ざんなどで、企業の評判や信用を失い、従業員の雇 用や収入に影響が出ないようにする

- 株主:サイバー攻撃等の外部からの攻撃による情報の漏洩や改ざんなどで、企業の評判や信用を失墜させ、株価や配当に影響することがないようする

- 国や自治体:情報漏洩事故の発生などに対する適切な対応、法令やその他の規範に基づく事実の公表など、企業の社会的責任を果たすための仕組みを構築する

- 監督官庁:情報セキュリティインシデントが発生した場合には、速やかに報告する

- 警察署:インシデント発生時には速やかに地元の警察に連絡・報告する

3. ISO/IEC 27001:2022改訂のポイント〜附属書A

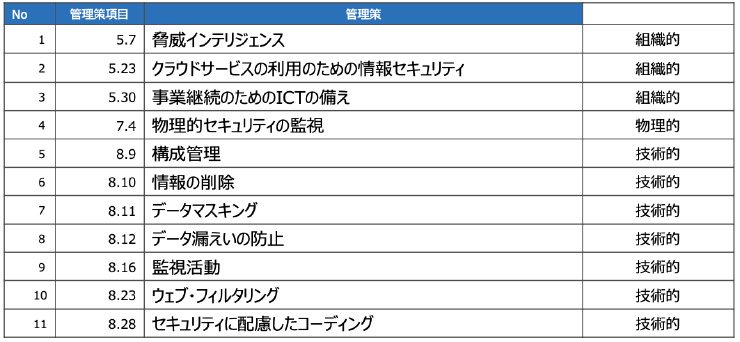

附属書Aでは構成に大きな見直しがあり、管理領域が従来の14から「組織的」、「人的」、「物理的」、「技術的」の4つの区分に集約され、管理策数も114から93へ減少し、新たな管理策が11新設されるなど大きな変更がありました。移行審査においては、特に新たな管理策に関して適切に運用されているか、確認される可能性が高いです。運用状況を示す証跡(文書、記録、報告書)残し、保持しておくことが重要です。新たな管理策のポイントを見ていきましょう。

付属書Aの新規管理策一覧

「5.7 脅威インテリジェンス」(組織的)で、最新のセキュリティ脅威動向や情報を収集することや、当該脅威が自社に該当するかどうか判断し、該当する場合は速やかな対応を行い、記録をとることが求められています。

「5.23 クラウドサービスの利用のための情報セキュリティ」(組織的)は、クラウドサービスで扱う情報を決めることや、事業者の選定基準、利用申請・承認プロセスの考慮、利用時に発生したセキュリティインシデントへの対応手順、利用状況の確認・監視・評価、一連の取り組みの記録などが必要とされています。

「5.30 事業継続のためのICTの備え」(組織的)では、ICT(情報通信技術)と記されているとおり、オンプレミス環境にある情報だけでなく、インターネットなど通信を伴うサービスについての継続計画が求められています。最大許容停止時間や目標復旧時間、目標復旧レベル、可用性対策などの分析をしたうえで計画策定をし、それに基づいた訓練や演習を実施、一連の取り組みを文書化・記録をします。2013年版は自然災害がシステム障害を想定したものでしたが、2022年版はサイバー攻撃への対応が考慮されています。

「7.4 物理的セキュリティの監視」(物理的)では、情報処理施設や情報処理システムに対する物理的脅威や環境的脅威に対する保護対策を立案し、実装することが求められ、監視(有人警備や監視カメラの設置)の観点が追加されました。

「8.9 構成管理」(技術的)では、ハードウェア、ソフトウェア、クラウドサービス、ネットワーク機器などの構成管理の徹底(OSとそのバージョン、アプリケーションとそのバージョン等の情報の最新化)や資産台帳の作成・見直しが求められています。構成管理の規定や実装、監視、評価、記録などを徹底し、脆弱性管理と連携して確実に実施していくことがポイントとなります。

「8.10 情報の削除」(技術的)は、2022年版で新しく追加されました。情報システム、装置又はその他の記憶媒体に保存している情報は、必要でなくなった時点で削除するという規定です。法令などで規定されている削除期限を守り、安全な削除方法を取り決め、実施、記録をして保持します。場合によっては、データが確実に削除されたかどうかを証明するために外部事業者発行の証明書を受領するなどの取り決めも必要となります。

「8.11 データマスキング」(技術的)は、個人情報保護の観点で追加されたものです。データを利用する場合に、必要のない個人情報を伏せる、置換、仮名化、匿名化するなどの手法を用いることが求められています。

「8.12 データ漏洩の防止」(技術的)は、データ漏洩防止策を実施する情報の特定をし、管理対象とそのセキュリティ対策、漏洩の検知・検出方法の取り決めを行います。

「8.16 監視活動」(技術的)では、情報セキュリティインシデントの事象や可能性を評価するため、ネットワーク、システム及びアプリケーションの異常な挙動がないか監視し、適切な処置を講じることが求められています。インシデントが発生する前の事象から監視を行い、情報セキュリティインシデントの発生リスクを低減するのがポイントです。

「8.23 ウェブ・フィルタリング」(技術的)は、悪意のあるWebサイトアクセスによるマルウェア感染を防止する対策です。

「8.28 セキュリティに配慮したコーディング」(技術的)では、システム開発する企画の段階からセキュリティの確保が求められています。

4. ISO改定対応のポイント

以上のように、ISO/IEC 27001:2022改訂によって、さまざまな管理策が変更・追加されました。CISO及びそれを補佐するISMS事務局には、改訂された管理策の要求事項を満たしているかどうか、情報セキュリティ規程・ルールの見直しが求められます。また、新たに追加されたルールについての運用状況を把握するための記録、報告書の作成のため、記録様式/フォーマットの見直しも必要です。

新規に作成や修正した文書はセキュリティ委員会等の場での審議結果を反映し、CISOなど責任者の承認が必要となります。そして、新たな規定やルールをステークホルダーに応じて周知し、教育することも求められます。その前提として、追加・修正された管理策を考慮したリスクのアセスメントが必要となるため、関連する手順書や作業シート等の見直しが生じる場合もあります。例えば、なし崩しに実施したリモートワークや在宅勤務の制度を整える、新たなクラウドサービスを利用する際に、リスクをアセスメントする手順の導入等です。

情報システムを主管する部門は、IT資産管理(構成管理)や脆弱性管理のために、OS、アプリケーション、ミドルウェア等の名称、バージョン情報について、台帳や管理ツールなどで最新の状況を把握すべきです。新たな脆弱性が公開され、該当する場合は速やかに対応しなければなりません。また、早期発見・対応のため、機器(サーバー、PC、ネットワーク機器)等のログを定期的に取得分析し、異常な操作やアクセスがないか監視、確認する方法もあります。ログは大量かつ監視も複雑となりますので、専用の外部サービス利用も検討しましょう。

最近では、在宅勤務などが進み、リモートアクセスのためにVPN機器が利用されるようになっていますが、これを悪用した内部侵入も起きていますので、これらの機器の脆弱性対応の徹底やVPNを利用しない方法などの検討も必要です。

5. ISO/IEC 27001:2022移行期間と、審査員が重視するポイントとは

移行期限は、ISO/IEC 27001:2022の発行月の月末である2022年10月31日から3年後の2025年10月31日までとなっています。初回認証審査や再認証審査については2024年の4月末までは2013年版での審査も可能となっています。詳しくは、審査機関にご確認ください。

ISOの移行に限った話だけではありませんが、審査員によると、効果的なISMSのポイントは3つあり、審査に際して重視しているとのことです。

1つ目は事業環境の変化に応じたリスクアセスメントの実施です。年に1回だけでなく、組織・事業領域の大幅な変更や再編、自社に大きな影響を及ぼした情報セキュリティインシデントの発生時、自社に大きな影響を及ぼす最新の脅威や脆弱性の公表時、最新の技術、働き方の導入や変更の際など、リスクの変化へ速やかに対応すべきです。

2つ目は内部監査です。管理策の変更がISMS文書やリスクアセスメントにおいて考慮されているか、その結果、現場で適切に実施、運用されているかを、内部監査により客観的に点検すべきです。

3つ目は経営層の関与です。経営層に必要なインプット(特に新規追加された利害関係者のニーズ及び期待の変化情報や自社の情報セキュリティリスク)が提供され、経営層が一連の取り組みについてリーダーシップを発揮していることが、効果的なISMSに繋がります。

ISO27001(ISMS)認証取得支援

国際規格であるISO/IEC27001に準拠した情報セキュリティマネジメントシステム(ISMS)の構築を支援し、ISO認証の取得はもちろん維持・更新審査、規格改定(27001:2022)にも対応します。

https://www.gsx.co.jp/services/cybersecurityorganization/iso27001certificationsupport.html

GSXは、日本最大手のISMS審査機関であるBSIグループジャパンから、プラチナ・アソシエイツ・コンサルティング会社としては認定されております。認定にはプラチナ、ゴールド、ブロンズの3種があり、最上位のプラチナは日本ではわずか3社です。ISMS認証取得や、サイバー/情報セキュリティに関するご相談はぜひGSXにお任せください。