ゼロトラストとは?必要なソリューションや運用のポイントも

ゼロトラストとは?必要なソリューションや運用のポイントも

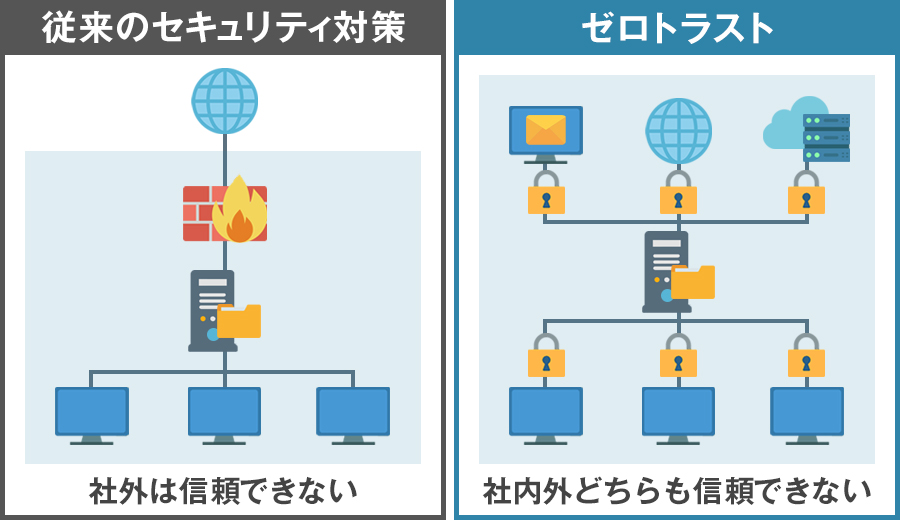

ゼロトラストとは、セキュリティ対策において社内外すべての通信領域を「信頼できない」ものと認識する考え方や状態を指します。 従来は、外部からのアクセスを中心に対策していましたが、ゼロトラストでは内部におけるアクセスも信頼せず、対策します。 近年、DXの広がりやクラウドの普及、在宅勤務などによるシステム利用環境の多様化に伴い、外部からのアクセスへの対策だけでは不十分となってきたため、ゼロトラストが注目されています。

この記事では、ゼロトラストの基本情報から、必要なソリューション、運用のポイントまでを解説します。

1.ゼロトラストとは?

ゼロトラストとは、社内外すべての通信領域を「信頼できない」ものと認識し、強固な情報セキュリティ対策を行う考え方や状態を指す言葉です。

コロナ禍の影響でワークスタイルが変わり、リモートワークなどで社外から内部ネットワークにアクセスする機会が増えました。 また、クラウドの普及によって重要なデータをインターネット経由で扱う機会も増えています。

これら利用環境の多様化により、不正アクセスなどのサイバー攻撃を受ける可能性も高まっています。自社の大事な情報を守るためにも、ゼロトラストの考えにもとづくセキュリティ対策が重要です。

1-1.従来のセキュリティ対策とゼロトラストの考え方の違い

従来のセキュリティ対策では「社内ネットワークは安全」と考え、社外からのアクセスへの対策を重視していました。 一方で、ゼロトラストでは「社内外どちらも信頼できない」と考え、外部だけでなく内部からのアクセスにも高いセキュリティ水準を設定しています。

従来のセキュリティ対策は社外からの脅威には対応できましたが、社内ネットワークがマルウェア感染したときなどに対応が難しい一面がありました。 ゼロトラストなら情報にアクセスするものすべてへの対策であるため、いかなる脅威にも対応が可能となる利点があります。

2.ゼロトラスト実現のために必要なソリューション

社内外のネットワーク両方に対してセキュリティ対策ができるゼロトラストですが、どのように実現すればよいのでしょうか。

ここでは、代表的なソリューションを4つ紹介します。

2-1.ユーザー認証

ゼロトラスト実現のためには、IDaaS(アイダース)などを導入してユーザー認証を行う必要があります。IDaaSとは、IDやパスワードなどをクラウド上で管理するサービスです。

IDaaSを導入すれば、IDの追加や無効化、組織改編に伴う変更などが簡単に行えます。1つのID・パスワードですべてのサービスにログインできる「シングルサインオン」も利用でき、ID・パスワードを使い分ける必要もなくなります。

ユーザー認証の強化によりなりすましやパスワードの使いまわしなどを防止でき、多様化した利用環境に必要なセキュリティの確保が可能です。

2-2.エンドポイントセキュリティ

エンドポイントセキュリティとは、PCやスマートフォンなどの端末を保護することを指します。ゼロトラストではネットワークの境界がなくなるため、端末そのもののセキュリティ強化が欠かせません。セキュリティソリューションには、EDRやMDMなどがあります。

EDRは端末を監視して不振な行動を検知し、セキュリティ事故の早期発見や予防などを行うソリューションです。 MDMのデバイス制御により、情報漏洩対策が可能です。

2-3.ネットワークセキュリティ

ネットワークセキュリティとは、ネットワークのアクセスを制限してセキュリティを強化するソリューションです。インターネット経由でアクセスするリモートワークやクラウド利用における脅威への対策として、ネットワークセキュリティが必要です。 代表的なソリューションは、SWGやSDP、SD-WANなどです。

SWGはインターネットアクセスを制御し、危険なサイトへの接続を防ぎます。SDPは社内外のネットワークの境界を仮想的に構成し、通信の度に認証するソリューションです。SD-WANは通信を暗号化し、不正アクセスがあっても閲覧できないようにします。

2-4.クラウドセキュリティ

クラウドセキュリティとは、クラウド利用に関して機密情報を守るための対策です。 ユーザーを管理して権限の付与を行ったり、データを監視して内部情報の持ち出しなどを検知したりします。代表的なソリューションは、CASBやCSPMなどです。

CASBはクラウドサービスを監視し、シャドーITの利用などがあった場合にアクセス制御します。CSPMは未使用のポートが開いていないか、簡易なパスワードになっていないかなど、セキュリティの脆弱性を検出するソリューションです。

3.ゼロトラストの実現に向けた運用のポイント

ゼロトラストを導入して運用を成功させるためには、従業員の教育、ID管理の強化、行動履歴の可視化の3つが重要なポイントとなります。ポイントを押さえて、ゼロトラスト実現を成功に導きましょう。

ここでは、ゼロトラストの実現に向けた運用ポイントを解説します。

3-1.ゼロトラストに対する従業員のリテラシー向上

ゼロトラストを実現するには、従業員一人ひとりのリテラシー向上が欠かせません。従業員のゼロトラストに対する理解がないと、「導入の必要性が分からない」「これまで使用できた機能が制限されるのは困る」など、運用がうまく進まない可能性があります。

ゼロトラストを導入する際は、運用体制の整備と、従業員への教育が重要です。 セキュリティ確保により多様化した利用環境におけるリスクが抑えられ、従業員自身を守ることになるなど、ゼロトラスト導入のメリットを伝えるようにしましょう。 また、 ゼロトラストに関する資格取得や研修の受講を促すこともおすすめです。

3-2.ID管理の強化

複数のツールやサービスを業務上で利用する機会も多いため、ゼロトラストではID管理を強化する必要があります。IDが管理できていないと、なりすましなどの被害を受ける可能性が高まります。使用するデバイスやユーザー、アクセス地域など、あらゆる側面から認証を行うことが大切です。

また、1人の従業員が複数のID・パスワードを管理していることもあり、セキュリティ強化のためにはIDを一元管理することも重要です。ID管理を効率的に行えるように、シングルサインオンの導入などを検討しましょう。

3-3.行動履歴の可視化

ゼロトラストの実現には、アクセスログを取得してユーザーの行動履歴を可視化することが大切です。「どこから、どのファイルにアクセスしているか」といったことが分かれば、ユーザーの不審な行動を検知できます。

問題のある行動が検知できれば、不正アクセスや情報流出などのセキュリティ事故を未然に防ぐことが可能です。また、行動を分析し、さらなるゼロトラストセキュリティ強化につなげることもできます。

まとめ

すべての通信領域を信頼しないゼロトラストの考え方は、多様化した利用環境におけるセキュリティリスクに対応できる点で注目されています。 ゼロトラストを実現するためには、自社の環境に合わせて、ユーザー認証やエンドポイントセキュリティなどのさまざまなソリューションを取り入れることが大切です。

また、セキュリティ対策の運用には、ID管理の強化や行動履歴の可視化が欠かせません。加えて、ゼロトラストを含むセキュリティ対策に関する従業員のリテラシー向上も重要となります。ゼロトラストの考え方・要点の理解から導入計画の立案までを学ぶ、セキュリスト(SecuriST)®シリーズの「ゼロトラストコーディネーター」講座などの受講も検討するとよいでしょう。

ゼロトラストについて相談する

https://www.gsx.co.jp/inquiry

本記事のシェアはこちらから