CrowdStrike Falcon Identity Protection

CrowdStrike Falcon Identity Protectionは、Active Directoryの脆弱な設定を検出し、また、認証トラフィックから攻撃の兆候を検出します。

CrowdStrike Falcon Identity Protectionは、Active Directoryの脆弱な設定を検出し、また、認証トラフィックから攻撃の兆候を検出します。

認証に対する脅威

情報漏洩の多くは、侵害された

特権クレデンシャルに関連しています

- Forrester Research

盗まれた/侵害された資格情報からの違反は、

検出に非常に時間がかかっています

- Cost of a Breach Report, 2021

-

盗まれた資格情報

-

レガシーシステム

-

管理されていないシステム /

サービスアカウント

認証情報に対する侵害を入り口としてサイバー攻撃に繋がるケースが増加しています。

情報漏洩の80%は不正な特権アクセスが原因とされており、ランサムウェアなどの被害から事業停止につながるケースも数多くみられます。

認証情報はブルートフォース攻撃やActive Directoryの既知の脆弱性を悪用した攻撃から漏洩しますが、これらへの有効な対策には管理・運用の大きな負担が必要となります。

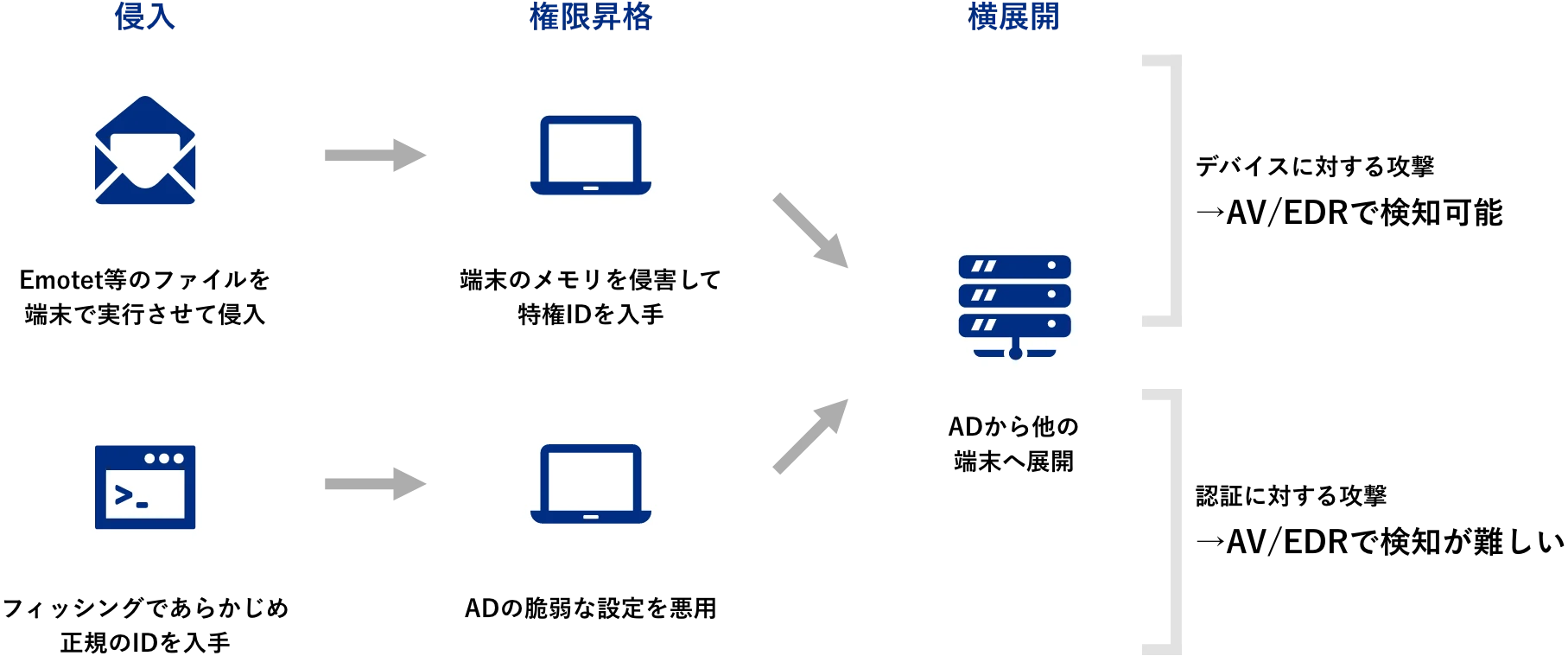

AV/EDRで防ぐことが難しい攻撃手法

認証情報は多くのIT資産の単一障害点となり、一度窃取されると正規の認証情報を用いた攻撃が可能になり、AV/EDR製品だけで防御することが難しくなります。

そのため、認証情報自体を攻撃から防御する仕組みが重要です。

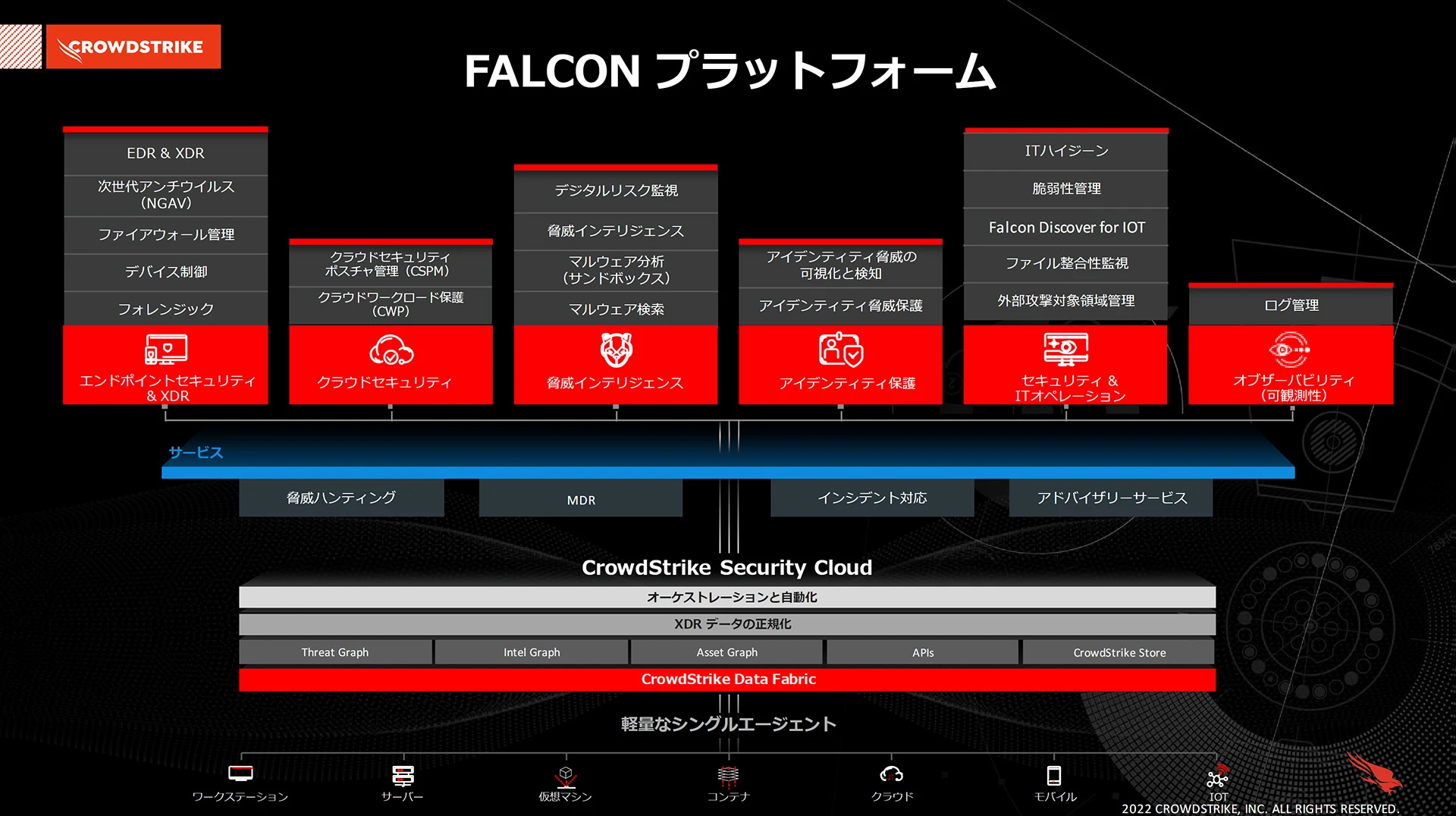

CrowdStrike Falconは単一のプラットフォーム上でエンドポイントセキュリティ(NGAV/EDR)とアイデンティティ保護の機能を提供します。

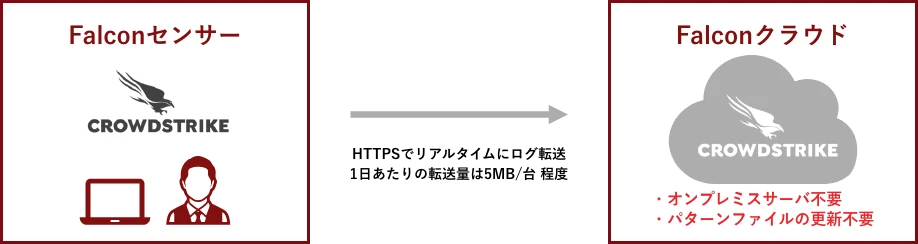

導入容易なクラウド環境

- オンプレ管理サーバは不要

- インストール時、端末の再起動は不要

- 端末やネットワークへの負荷は非常に軽量

- サーバ系OSや、macOS、Linuxなど複数OSに対応

- グルーピングによる、ブロック/アップグレードポリシーの柔軟な設計が可能

CrowdStrike Falcon Identity Protectionの概要

Active Directoryの脆弱な設定を検出し、また、認証トラフィックから攻撃の兆候を検出します。

―IDに関するリスクアセスメントの実施―

環境がセキュリティのベストプラクティスに従っているかを確認します

―発生したセキュリティイベントを評価―

リアルタイムに検出し、リスク軽減のための推奨アクションを提示します。

―お客様独自のポリシーを設定―

特定の条件では認証をブロックしたり多要素認証を強制したりといったアクションを自動的に実施します

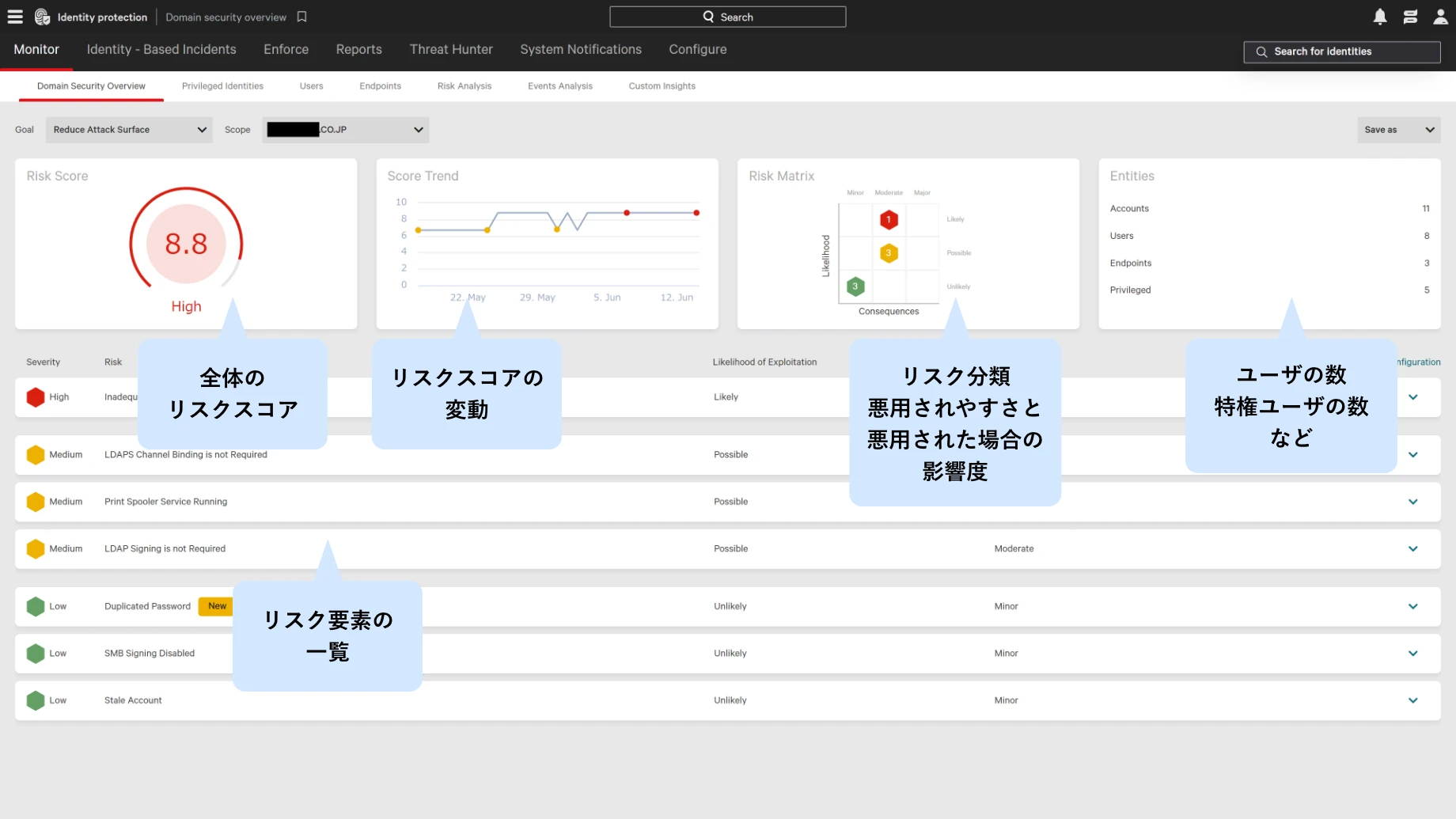

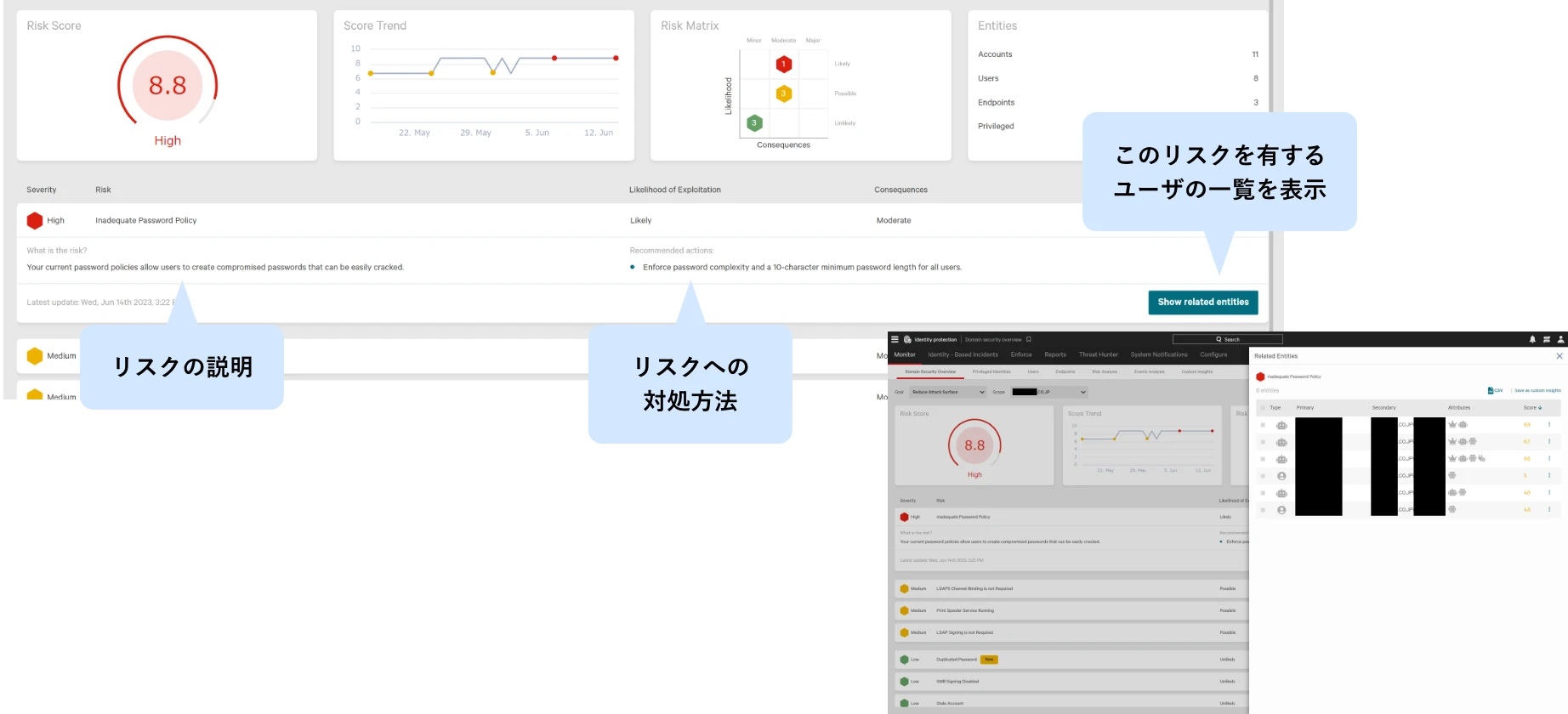

IDに関するリスクアセスメント

お客様環境のActive Directoryをモニタリングし、環境内にあるリスクを一覧化します。

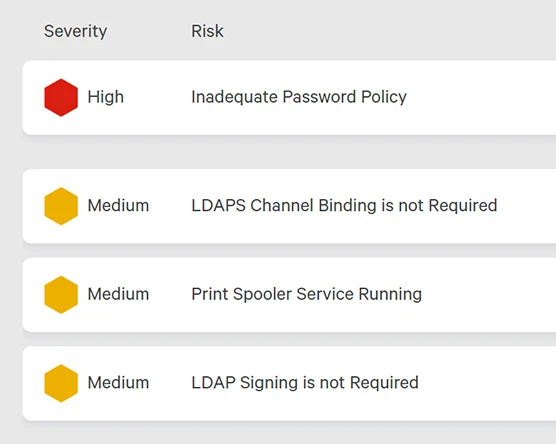

検出可能なリスクの例:

- 設定されているパスワードが過去に漏洩したパスワードリストに含まれている

→攻撃によって突破されやすい - ゲストアカウントが有効化されている

→パスワードなしで認証可能な状態 - 一部のユーザに対してドメインAdministratorの変更権限などの特権が付与されている(ステルス特権)

→侵害された場合に容易に権限昇格等が可能だが、特権ユーザより見つけづらい - 長期間使用されていないユーザアカウントが存在する

→過去に退職した社員のアカウントが削除されていない可能性

その他数十に分類されたリスクを検出可能

発生したセキュリティイベントを評価

インシデント検知機能では、2つのアプローチで攻撃を特定します

機械学習

機械学習でユーザの振る舞いを学習し、普段とは異なる振る舞いを検知します

- 普段とは異なる位置情報からの認証

- 普段とは異なるマシンへのログイン

- 異常な数のエンドポイントからのログイン

脅威インテリジェンス

脅威インテリジェンスと合致する攻撃と思われる振る舞いを検知します

- Golden Ticket*攻撃の検出

- 悪性なIPアドレスからの認証

- 脆弱性を利用したログオンの試行

* Active Directory認証において攻撃者が作成したTGT(Ticket Granting Ticket)を指します。攻撃者は有効期限が長いTGTを作成して正規のドメイン管理者に長期的になりすますことを目的にするケースが多いと言われています。

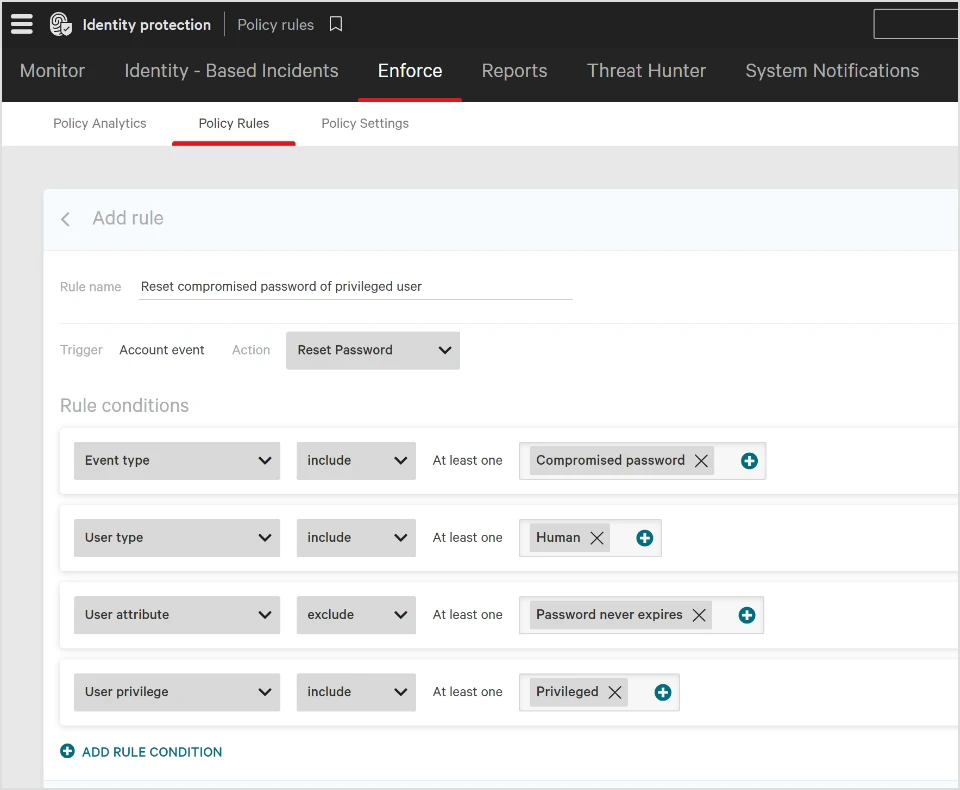

自動的な対処

各種イベントに対してお客様独自に条件を設定し、自動的な対処を行う設定が可能です。

ポリシールールの設定例:

- 特権ユーザに脆弱なパスワードが設定されると、パスワード再設定を強制する

- 長期間利用されていないアカウントでアクセスされると、多要素認証を強制する(Oktaなどの認証プロバイダと連携可能)

- サービスアカウントなど、通常RDP接続に利用されないアカウントからRDPでの認証要求があった場合はブロックする

本サービスをご利用いただくことで、以下のような自動化やセキュリティ対策への運用負荷軽減を実現します。

●ADの脆弱な設定が可視化できる

●AD上に存在するリスクの高いアカウントを検出できる

●不正なアカウント動作を検出できる

●アラート発生時に組織管理者は受信レポートを確認し、初動対応ができる

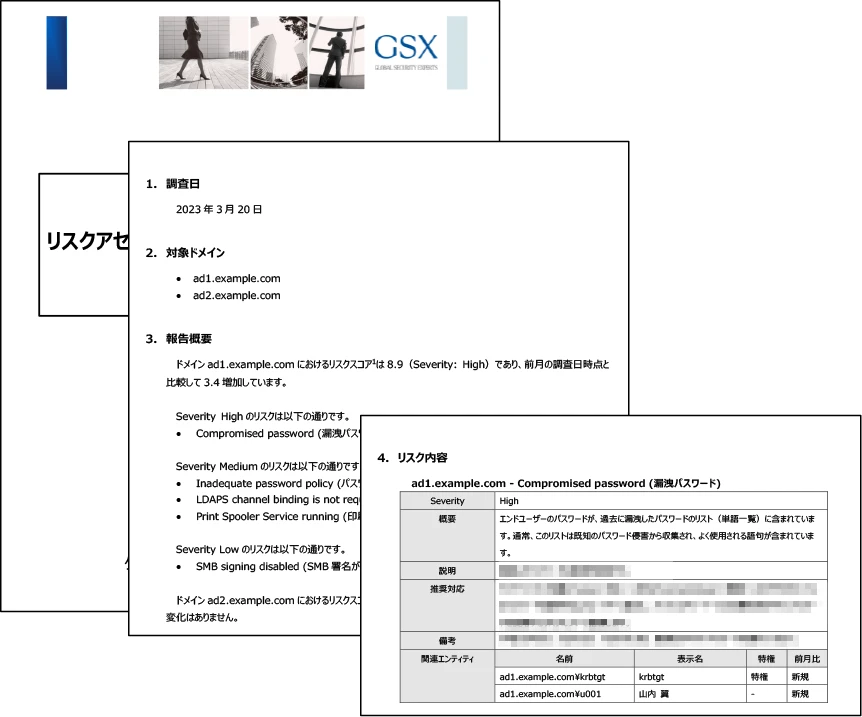

リスクアセスメントサービス for CrowdStrike Falcon Identity Protection

月次でリスクの状況を確認し、必要な対処をレポート形式でご案内します。

- 脆弱なパスワードが設定されているユーザの一覧をリスト化します

- ADの脆弱な設定例の提示と対処方法をご案内します

- 追加された特権ユーザ一覧をリスト化します

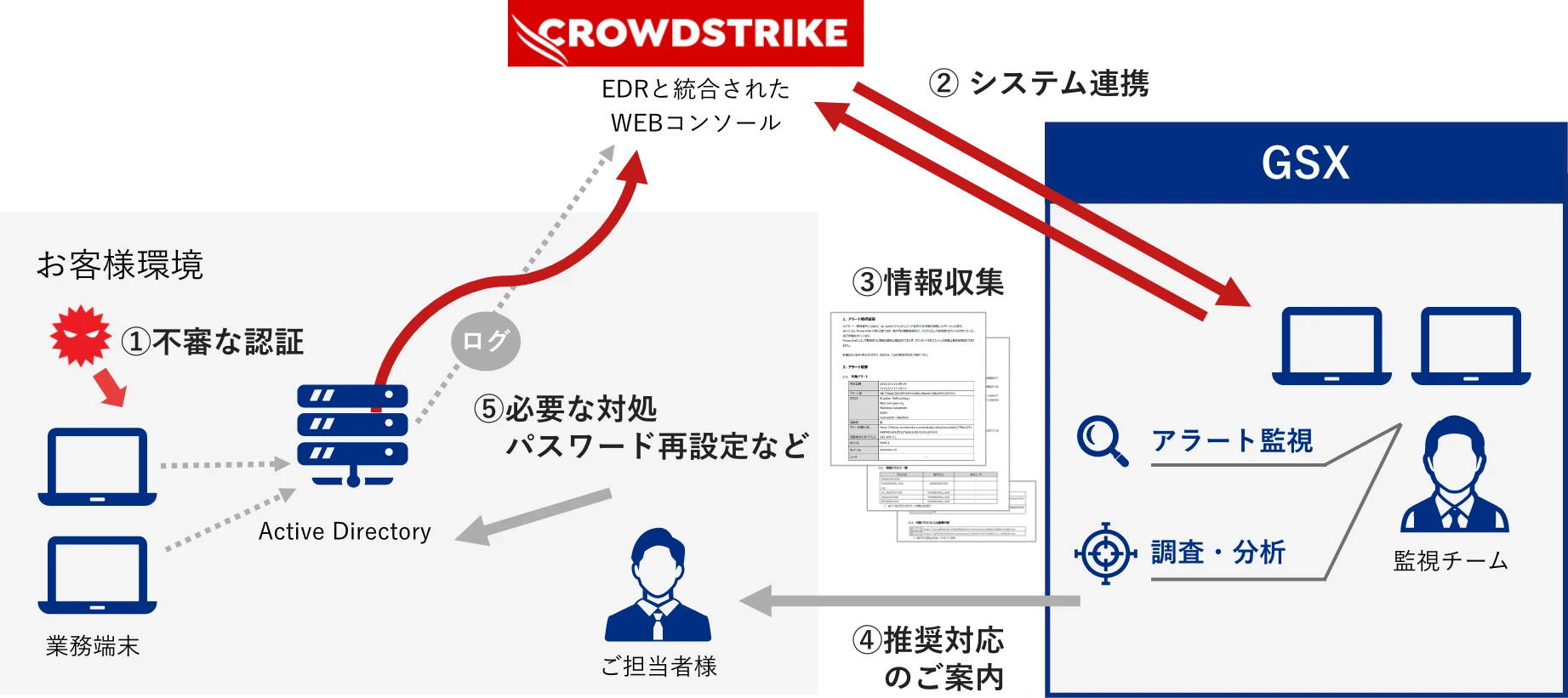

アラート監視サービス for CrowdStrike Falcon Identity Protection

不正なアカウント動作を検知した際に、事象と対処方法をレポート形式でご案内します。

- 異常検知を発生した日時、ホスト、ユーザ名を通知します

- 検知内容、検知発生理由として想定される事象と対処方法をご案内します

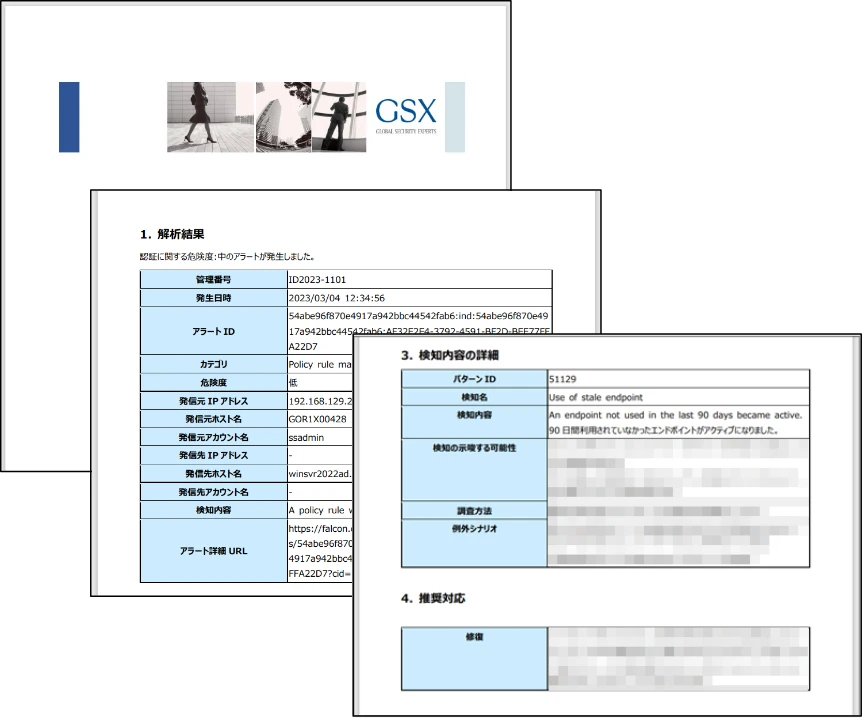

レポートサンプル

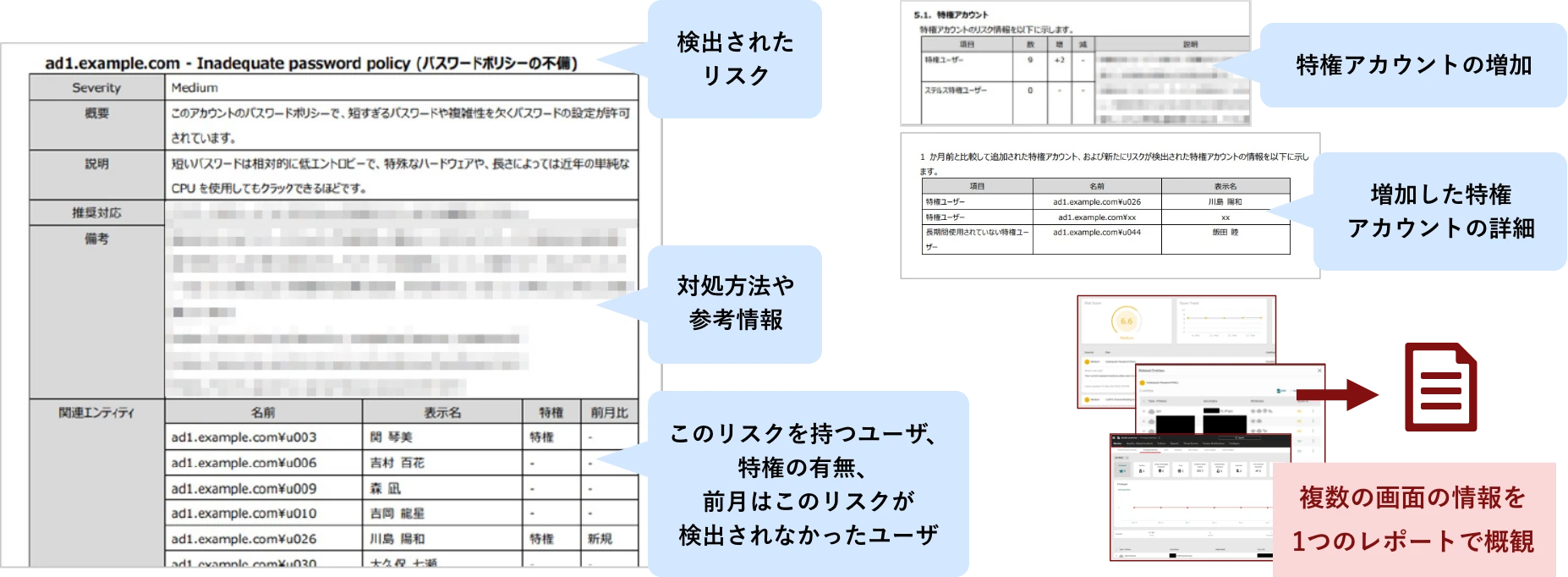

リスクアセスメントサービス for CrowdStrike Falcon Identity Protection

当該レポートでは、検出されたリスク、対処方法や参考情報、特権アカウントの増減、増加した特権アカウントの詳細などを可視化し、詳細にご指南します。評価期間終了の翌日から5営業日以内にご提供させていただきます。

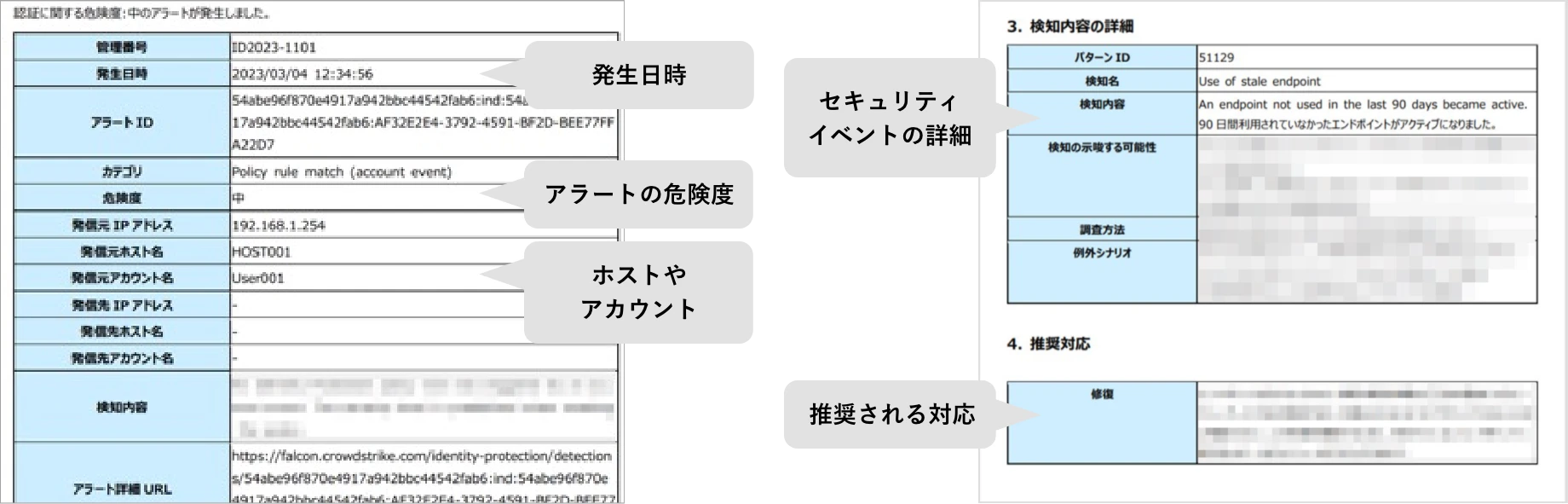

アラート監視サービス for CrowdStrike Falcon Identity Protection

当該レポートでは、発生日時、アラートの危険度、ホストやアカウント詳細、セキュリティイベントの詳細、推奨される対応などを詳細にご指南します。アラート発生後60分以内にご提供させていただきます。

導入要件

Active DirectoryまたはAzure ADをご利用の場合、導入が可能です。

Active Directory

ADサーバにセンサー(エージェント)に導入し、設定や認証トラフィックを監視します。

Azure AD

API経由で設定や認証トラフィックを監視します。

すでにCrowdStrike FalconのEDR機能(Prevent / Insight他)をご利用のお客様は、サブスクリプションのご契約でIdentity Protectionの機能が有効化され、インストール済みのセンサーを利用して監視可能です。また、同じWEBコンソールからEDRの検知とIdentity Protectionの検知をそれぞれ確認することができます。

Identity Protection機能を利用するには、Active Directory以外のエンドポイントにはセンサーの導入は不要です。ただし、Identity Threat ProtectionのPolicy Rules機能を利用し、エンドポイントにMFAを強制するポリシーを導入する場合は、そのポリシーが適用されるエンドポイントにセンサーが必要です。